在信息保密系统中,攻击者Eve所拥有的基本资源有哪些?

第1题:

A、政府制定信息自由法

B、政府制定相关的保密法案

C、政府向公众公开政府所拥有的信息资源

D、政府向公众公开政府所拥有的资源

第2题:

在WWW服务系统中,信息资源以【14】为基本组织单位存储在服务器中。

第3题:

公安系统治理社会治安所必需的三大基本资源有()

A.法律资源

B.人力资源

C.信息资源

D.历史资源

E.装备资源

第4题:

机信息系统有哪些主要的安全保密要求?

第5题:

第6题:

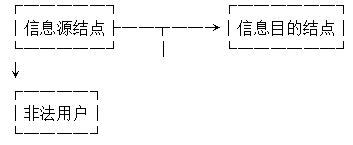

下图所示,攻击者在信息从信息源结点传输到信息目的结点的过程中,所进行的攻击是______。

A: 假冒

B: 伪造

C: 篡改

D: 窃听

第7题:

在www服务系统中,信息资源以 __________为基本组织单位存储在服务器中。

第8题:

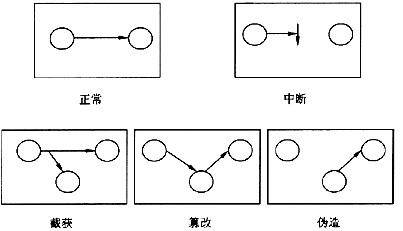

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的(36)。窃取是对(37)的攻击。DoS攻击破坏了信息的(38)。

A.可用性

B.保密性

C.完整性

D.真实性

第9题:

管理信息系统的基本资源有哪些()。

A软件

B数据

C互联网

D硬件

E人

第10题:

计算机及信息系统保密管理基本要求有哪些?