将路由器配置为 SSH 服务器时,发出 crypto key generate rsa 命令之前应先配置什么? ()

第1题:

某路由器的部分配置信息如下所示,请解释其中标有下划线部分的含义(“//”后为注释内容)。

*配置路由器信息

version 12.0

hostname SecRouter

boot system flash c1700-osy56i-mz 120-3-T3.bin

//应用IKE共享密钥进行认证

crypto isakmp policy 100 (1)

hash md5 (2)

/u>authentication pre-share (3)

//与远端IP为172.16.2.1的对等体的共享密钥为“mcns”

crypto isakmp key mcns address 172.16.2.1 (4)

crypto ipsec transform-set l&2 esp-des esp-md5-hmac (5)

//配置加密图

//指定用IKE来建立IPSec安全关联,以保护由该加密图条目所指定的数据流

crypto map sharef 10 ipsec-isakmp (6)

set peer 172.16.2.1 (7)

set transform-set 1&2 (8)

match address 151

//配置接口

interface serial0

ip address 172.16.1.1 255.255.255.252

ip access-group 101 in

crypto map sharef (9)

interface FastEthernet0

end

第2题:

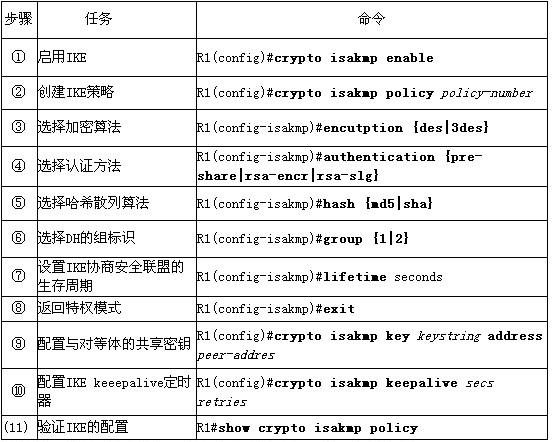

以下是指定VPN在建立连接时协商IKE使用的策略,阅读下面的配置信息,解释(6)、(7)处的命令。

Router(config) crypto isakmp policy 10(定义策略为10)

Router(config-isakmp) hash md5(6)

Router(config-isakmp) authentication prc-sharc(7)

Router(config-isakmp) exit

Router(config) crypto isakmp key cisco123 address 0,0.0.0 0.0.0.0

(配置预共享密钥为cisc0123,对等端为所有IP)

第3题:

【问题1】(4分)

根据网络拓扑和要求,解释并完成路由器R1上的部分配置。

R1 (config)#crypto isakmp enable (启用 IKE)

R1 (config)#crypto isakmp (1) 20 (配置 IKE 策略20)

R1 (config-isakmp)#authentication pre-share (2)

R1 (config-isakmp)#exit

R1 (config)#crypto isakmp key 378 address 192.168.2.2 (配置预共享密钥为378)

R1 (config)#access-list 101 permit ip (3) 0.0.0.255 (4) 0.0.0.255

(设置 ACL)

……

第4题:

使用 SSH 连接路由器的目的是什么()

第5题:

A.显示使用SSH连接的主机

B.断开使用SSH连接的主机

C.创建公钥和私钥密钥对

D.显示交换机上激活的SSH端口

E.访问SSH数据库配置

第6题:

根据网络拓扑和R1的配置,解释并完成路由器R3的部分配置。 R3(config)ctypto isakmp key(7)address(8)

R3(config)crypto transform-set testvpn ah—rod5—hmac esp-des esp-rod5-hmac(9)

R3(cfg—crypto—ttans)exit

R3(config)crypto map test 20 ipsec-isakmp

R3(config—crypto—map)set peer 192.168.1.1

R3(config—crypto—map)set transform-seI(10)

第7题:

试题四(共15分)

阅读以下说明,回答问题1至问题5,将解答填入答题纸对应的解答栏内。

【说明】

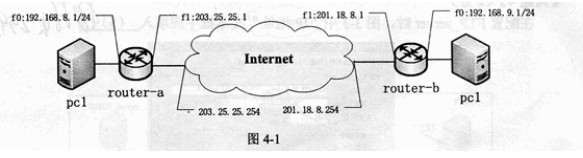

某公司两分支机构之间的网络配置如图4-1所示,为保护通信安全,在路由器router-a和router-b上配置IPSec安全策略,对192.168.8.0/24网段和 192.168.9.0/24网段之间的数据进行加密处理。

【问题1】(3分)

为建立两分支机构之间的通信,请完成下面的路由配置命令。

router-a (config) iproute 0.0.0.0 0.0.0.0 (1)

router-b(config)iproute 0.0.0.0 0.0.0.0 (2)

【问题2】(3分)

下面的命令是在路由器router-a中配置IPSec隧道。请完成下面的隧道配置命令。

router-a(config) crypto tunnel tun1 (设置IPSec隧道名称为tunl)

router-a(config-tunnel) peer address (3) (设置隧道对端IP地址,

router-a(config-tunnel)local address (4) 设置隧道本端IP地址)

router-a(config-tunnel) set auto-up (设置为自动协商)

router-a(config-tunnel) exit (退出隧道设置)

【问题3】(3分)

router-a 与 router-b之间采用预共享密钥“12345678”建立IPSec关联,请完成下面

配置router-a(config) cryptike key 12345678 address

router_a(config)cryt ike key 12345678 addresS (5)

router-b(config) crypt ike key 12345678 address (6)

【问题4】(3分)

下面的命令在路由器router-a中配置了相应的IPSec策略,请说明该策略的含义。

router-a(config) crypto policypl

router-a(config-policy) flow

192.168.8.0255.255.255.0192.168.9.0.255.255.255.255.0

ip tunnel tunl

router-a(config-policy)exit

【问题5】(3分)

下面的命令在路由器router-a中配置了相应的IPSec提议。

router-a(config) crypto ipsec proposal secpl

router-a(config-ipsec-prop) esp 3des shal

router-a(config-ipsecprop)exit

该提议表明:IPSec采用ESP报文,加密算法 (7) ,认证算法采用 (8) 。

第8题:

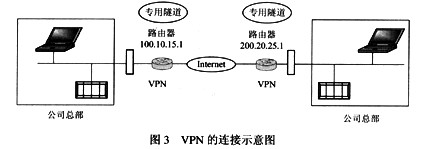

阅读以下说明,回答【问题1】和【问题2】。

【说明】VPN是通过公用网络Internet将分布在不同地点的终端连接在一起的专用网络。目前大多采用IPSec来实现IP网络上端点间的认证和加密服务(见图3)。

VPN的基本配置如下:

.公司总部网络子网为192.168.1.0/24。

.路由器为100.10.15.1。

.公司分部服务器为192.168.10.0/24。

.路由器为200.20.25.1。

执行下列步骤:

(1)确定一个预先共享的密钥(保密密码)(保密密码假设为csai);

(2)为SA协商过程配置IKE;

(3)配置IPSec:

Router(config) crypto isakmp policy1

//policy1表示策略1,假如想多配几个VPN,可以写成policy2、policy3

Router(config-isakmp) group1

//使用group1长度的密钥,group命令有两个参数值:1和2

//参数1表示密钥使用768位密钥,参数值2表示密钥使用1024位密钥

Router(config-isakm)authentication pre-share(1)

Router(config-isakm) ifetime 3600

//对生成新SA的周期进行调整。这个值以秒为单位,默认值为86400,也就是一天。值得注意的是,两端的路由器都要设置相同的SA周期,否则VPN在正常初始化之后,将会在较短的一个SA周期内到达中断

Router(config) crypto isakmp key csai address 200.20.25.1

//返回到全局设置模式,确定要使用的预先共享密钥,指定VPN另一端路由器IP地址,即目的路由器IP地址。相应地,另一端路由器的配置也和以上命令类似,只不过把IP地址改成100.10.15.1

Router(config) access-list 130 permit ip 192.168.1.00.0.0.255172.16.10.00.0.0.255(2)

Router(config) crypto ipsec transform-set vpn1 ah-md5-hmac esp-des esp-md5-hmac(3)

Router(config) crypto map shortsec 60 ipsec-isakmp

//为定义生成新保密密钥的周期,如果攻击者破解了保密密钥,则他能够使用同一个密钥的所有通信。基于这个原因,我们要设置一个较短的密钥更新周期,比如,每分钟生成一个新密钥,这个命令在VPN两端的路由器上必须匹配。参数shortsec是我们给这个配置定义的名称,稍后可以将它与路由器的外部接口建立关联

Router(config-crypto-map)setpeer200.20.25.(4)

Router(config-crypto-map)set transform-set vpn1(5)

Router(config-crypto-map)match address 130

Router(config)interface s0

Router(config-if) crypto map shortsec //将刚才定义的密码图应用到路由器的

//外部接口

请简述IPSec协议。

第9题:

代理服务器的配置包括服务器配置和()配置。

第10题:

You are a network technician at Certpaper.com. Which description is correct when you have generated RSA keys on your Cisco router to prepare for secure device management?()