旁路攻击

色拉米攻击

碎片攻击

隐蔽通道

第1题:

攻击者向某个设备发送数据包,并将数据包的源IP地址和目的IP地址都设置成攻击目标的地址。这种攻击被称为______。

A.SYN Flooding攻击

B.DDOS攻击

C.Ping of Death攻击

D.Land攻击

第2题:

即攻击者利用网络窃取工具经由网络传输的数据包,通过分析获得重要的信息()。

A.身份假冒

B.数据篡改

C.信息窃取

D.越权访问

第3题:

A.错误

B.正确

第4题:

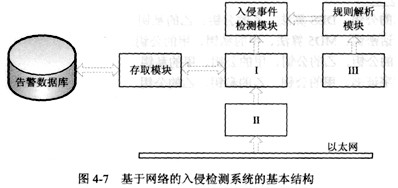

在如下 基于网络入侵检测系统的基本结构图中,对应 I 、 II 、 III 模块的名称是

A.数据包捕获模块、网络协议分析模块、攻击特征库

B.网络协议分析模块、数据包捕获模块、攻击特征库

C.攻击特征库、网络协议分析模块、数据包捕获模块

D.攻击特征库、数据包捕获模块、网络协议分析模块

第5题:

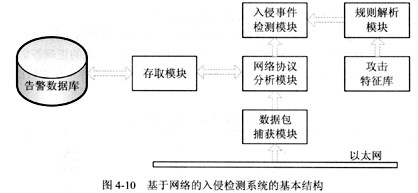

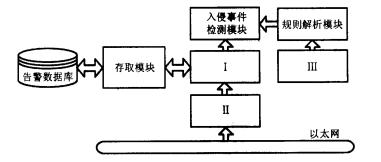

在如下基于网络入侵检测系统的基本机构图中,对应I 、II、III模块的名称是

A.数据包捕获模块、网络协议分析模块、攻击特征库

B.网络协议分析模块、数据包捕获模块、攻击特征库

C.攻击特征库、网络协议分析模块、数据包捕获模块

D.攻击特征库、数据库捕获模块、网络协议分析模块

第6题:

在如图4-7所示的基于网络的入侵检测系统的基本结构中,对应Ⅰ、Ⅱ、Ⅲ模块的名称是(48)。

A.数据包捕获模块、网络协议分析模块、攻击特征库

B.网络协议分析模块、数据包捕获模块、攻击特征库

C.攻击特征库、网络协议分析模块、数据包捕获模块

D.攻击特征库、数据包捕获模块、网络协议分析模块

第7题:

下列攻击行为中,(53)属于被动攻击行为。

A.连续不停Ping某台主机

B.伪造源IP地址发送数据包

C.在非授权的情况下使用抓包工具抓取数据包

D.将截获的数据包重发到网络中

第8题:

在如下基于网络入侵检测系统的基本结构图中,对应I、Ⅱ、Ⅲ模块的名称是——。

A.数据包捕获模块、网络协议分析模块、攻击特征库

B.网络协议分析模块、数据包捕获模块、攻击特征库

C.攻击特征库、网络协议分析模块、数据包捕获模块

D.攻击特征库、数据包捕获模块、网络协议分析模块

第9题:

A.MSTP

B.ICMP

C.SMTP

D.IGRP

第10题:

Smurf攻击通过使用将回复地址设置成受害网络的某一个地址的ICMP应答请求(ping)数据包来淹没受害主机的方式进行。