信息从源结点传输到目的结点的中途被非法截获,攻击者对其进行修改后发送到目的结点,这属于哪种攻击类型?

A.截获

B.窃听

C.篡改

D.伪造

第1题:

( 5 )信息从源结点传输到目的结点的中途被非法截获,攻击者对其进行修改后发送到目的结点,这属于哪种攻击类型?

A )截获

B )窃听

C )篡改

D )伪造

第2题:

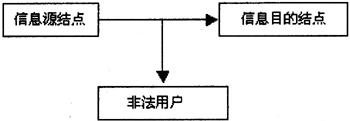

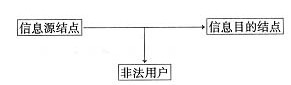

下图所示的情况称为:从信息源结点传输到信息目的结点的信息中途被攻击者

A.截获

B.窃听

C.篡改

D.伪造

第3题:

信息在网络中传输的时候,下列哪一种是信息被篡改的过程?

A.信息从信息源结点传输出来,中途被攻击者非法截获,信息目的结点没有接受到应该接收的信息,造成信息的中途丢失

B.信息从信息源结点传输到了目的结点,但中途被攻击者非法窃听

C.信息从信息源结点传输到目的结点的中途被攻击者非法截获,攻击者在截获的信息中进行修改或插入欺骗性的信息,然后再重新发出

D.源结点并没有发出信息,攻击者冒充信息源结点用户发送伪造的信息

第4题:

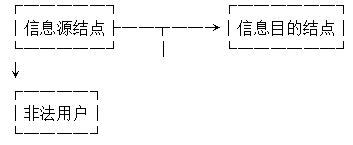

下图所示的情况称为:从信息源结点传输到信息目的结点的信息中途被攻击者( )。

A)截获

B)窃听

C)篡改

D)伪造

第5题:

下图所示,攻击者在信息从信息源结点传输到信息目的结点的过程中,所进行的攻击是______。

A: 假冒

B: 伪造

C: 篡改

D: 窃听

第6题:

下图所示的情况称为,从信息源结点传输到信息目的结点的信息中途被攻击者

A.截获

B.窃听

C.篡改

D.伪造

第7题:

如下图所示,攻击者在信息从信息源结点传输到信息目的结点的过程中,所进行的攻击是

A.截获

B.窃听

C.篡改

D.伪造

第8题:

下图所示,攻击者在信息从信息源结点传输到信息目的结点的过程中,所进行的攻击是

A.截获

B.窃听

C.篡改

D.伪造

第9题:

信息从源结点到目的结点的传输过程中,中途被攻击者非法截取并进行修改,因此在目的结点接收到的为虚假信息。这是攻击信息的( )。

A)可用性

B)保密性

C)真实性

D)完整性