回答下列信息安全方面的问题1至问题2。

请简要描述信息安全管理的控制过程;

第1题:

第2题:

第3题:

第4题:

阅读以下说明,回答问题1至问题3,将解答填入答题纸的对应栏内。 【说明】 随着互联网的发展,黑客攻击、计算机病毒的破坏以及企业对信息管理、使用不当造成信息泄露问题普遍受到关注。尤其是信息泄露问题,使得相关企业承担很大的舆论压力和侵权责任,面临严重的信任危机及经济损失。 为了规范信息在采集、使用、保存、分发的安全管理,企业在信息系统的规划、建设、运行维护、管理等方面都应采取一定的措施。请结合信息泄露产生的原因和特点,以及信息在保存、使用中应遵循的原则回答下面的问题。

【问题1】 (6分) 简要回答企业避免信息泄露可以采取的安全措施有哪些? 【问题2】(6分) (1)为什么说重视软件的完整性可以有效遏制黑客和病毒的泛滥。 (2)采用何种技术方法来保证软件的完整性,请对该方法的工作原理简要说明。 【问题3】(3分) (1)我国哪一部新修订的法律明确禁止经营者泄露消费者信息的行为? (2)经营者在收集使用消费者的个人信息时应当注意哪些问题?

第5题:

阅读以下说明,回答问题 1至问题4 ,将解答填入答题纸的对应栏内。 【说明】 某IT部门的小张在撰写本企业的信息化管理报告时,提到企业信息安全的管理所存在的问题时有如下表述(下面方框内)。 企业销售系统数据库没有配置安全审计策略,数据安全没有保障。 网上销售系统采用的 HTTP 协议,需要升级成 HTTPS 协议,确保在传输过 程中的数据安全。 企业各部门人员进出数据机房存在记录日志不规范的现象,有些记录缺少 人员出入的时间、运维内容、维护结果的登记。 企业仅有一条百兆网络出口线路,当网络线路出现故障时不能保障业务的 连续性。 请分析小张提出的企业信息安全问题,并结合信息安全管理的相关知识回答下列问题。

【问题 1】 (6 分) 请简要说明安全审计对数据安全保障的作用。 【问题 2】 (4 分) (1)HTTPS 协议在传输过程中如何确保数据的安全。 (2)访问 HTTPS 网站与访问 HTTP 网站的区别是什么。 【问题3】(3分) 简要叙述对信息化人员的安全管理包括哪些方面。 【问题 4】(2 分) 为了保障业务的连续性,拟配置两条百兆网络出口线路,请简要说明应该如何配置策略路由。

第6题:

阅读下列说明,回答问题1至问题3,将解答写在答题纸的对应栏内。 【说明】 安全目标的关键是实现安全的三大要素:机密性、完整性和可用性。对于一般性的信息类型的安全分类有以下表达形式: { (机密性,影响等级), (完整性,影响等级), (可用性,影响等级) } 在上述表达式中,"影响等级"的值可以取为低 (L)、中(M)、高(H) 三级以及不适用 (NA)。

【问题1】。 (6分) 请简要说明机密性、完整性和可用性的含义。 【问题2】(2 分) 对于影响等级"不适用"通常只针对哪个安全要素? 【问题 3 】(3分) 如果一个普通人在它的个人 Web 服务器上管理其公开信息。请问这种公开信息的安全分类是什么?

第7题:

阅读下列说明和图,回答问题1至问题3,将解答填入答题纸的对应栏内。

【说明】

研究密码编码的科学称为密码编码学,研究密码破译的科学称为密码分析学,密码编码学和密码分析学共同组成密码学。密码学作为信息安全的关键技术,在信息安全领域有着广泛的应用。

【问题1】

密码学的安全目标至少包括哪三个方面?具体内涵是什么?

【问题2】

对下列违规安全事件,指出各个事件分别违反了安全目标中的哪些项?

(1)小明抄袭了小丽的家庭作业。

(2)小明私自修改了自己的成绩。

(3)小李窃取了小刘的学位证号码、登录口令信息、并通过学位信息系统更改了小刘的学位信息记录和登陆口令,将系统中小刘的学位信息用一份伪造的信息替代,造成小刘无法访问学位信息系统。

【问题3】

现代密码体制的安全性通常取决于密钥的安全,文了保证密钥的安全,密钥管理包括哪些技术问题?

【问题4】

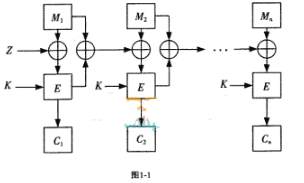

在图1-1给出的加密过程中,Mi,i=1,2,…,n表示明文分组,Ci,i=1,2,…,n表示密文分组,Z表示初始序列,K表示密钥,E表示分组加密过程。该分组加密过程属于哪种工作模式?这种分组密码的工作模式有什么缺点?

第8题:

() 阅读以下关于信息系统安全性的叙述,在答题纸上回答问题1至问题3。 某企业根据业务扩张的要求,需要将原有的业务系统扩展到互联网上,建立自己的B2C业务系统,但此时系统的安全性成为一个非常重要的设计需求。【问题1】(8分) 信息系统面临的安全威胁多种多样,来自多个方面。请指出信息系统面临哪些方面的安全威胁并分别子以简要描述。【问题2】(7分) 认证是安全系统中不可缺少的环节,请简要描述主要的认证方式,并说明该企业应采用哪种认证方式。

第9题:

回答问题1至问题3。

简述多媒体广告的信息框架设计过程。