某公司网管员对核心数据的访问进行控制时,针对每个用户指明能够访问的资源,对于不在指定资源列表中的对象不允许访问。该访问控制策略属于()

第1题:

A、基于角色访问控制

B、基于内容访问控制

C、基于上下文访问控制

D、自主访问控制

第2题:

A、自主访问控制

B、基于策略的访控

C、强制访问的控制

D、基于角色的访问控制

第3题:

为了使局域网用户访问Internet时只能进行WWW浏览,网管员应该在路由器上采取什么措施?

第4题:

由数据所有者授予其他用户对数据的访问权限的访问控制方式是()。

第5题:

A、访问控制可以保证对信息的访问进行有序的控制

B、访问控制是在用户身份鉴别的基础上进行的

C、访问控制就是对系统内每个文件或资源规定各个(类)用户对它的操作权限

D、访问控制使得所有用户的权限都各不相同

第6题:

A.数据加密

B.数据签名

C.访问控制

D.杀毒软件

第7题:

阅读下列说明和图,回答问题1至问题2,将解答填入答题纸的对应栏内。

【说明】

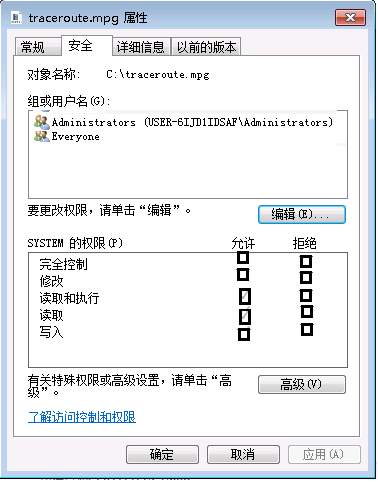

访问控制是对信息系统资源进行保护的重要措施,适当的访问控制能够阻止未经授权的用户有意或者无意地获取资源。访问控制一般是在操作系统的控制下,按照事先确定的规则决定是否允许用户对资源的访问。图2-1给出了某系统对客体traceroute.mpg实施的访问控制规则。

【问题1】

针对信息系统的访问控制包含哪些基本要素?

【问题2】

分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表、访问控制矩阵下的访问控制规则。

第8题:

A、仅具有连接权的用户在登录到数据库服务器后,可以访问用户数据库

B、仅具有连接权的用户只能够登录到数据库服务器,不能访问用户数据库

C、若某用户只进行查询数据的操作,则无需对其进行任何授权

D、只有对数据进行增、删、改操作时,才需对用户进行授权

第9题:

第10题:

在自主访问控制中,主体有权对自身创建的客体(文件、数据表等访问对象)进行访问,并可将对这些客体的访问权限授予其他用户,还可收回授予其他用户的访问权限。