根据不同业务的安全需求级别选择不同的组网方案。确保核密网络物理上的独立。

进行安全普及教育,提高人员的安全防范意识。

部署IPSecVPN,防止重要数据在公网上被窃听、撰改

部署防毒墙,有效防御网络蠕虫病毒。

第1题:

A.网络数据

B.网络安全

C.网络安全保护等级

D.网络安全等级保护

第2题:

阅读下列说明,回答问题1至问题4,将解答填入答题纸的对应栏内。

【说明】

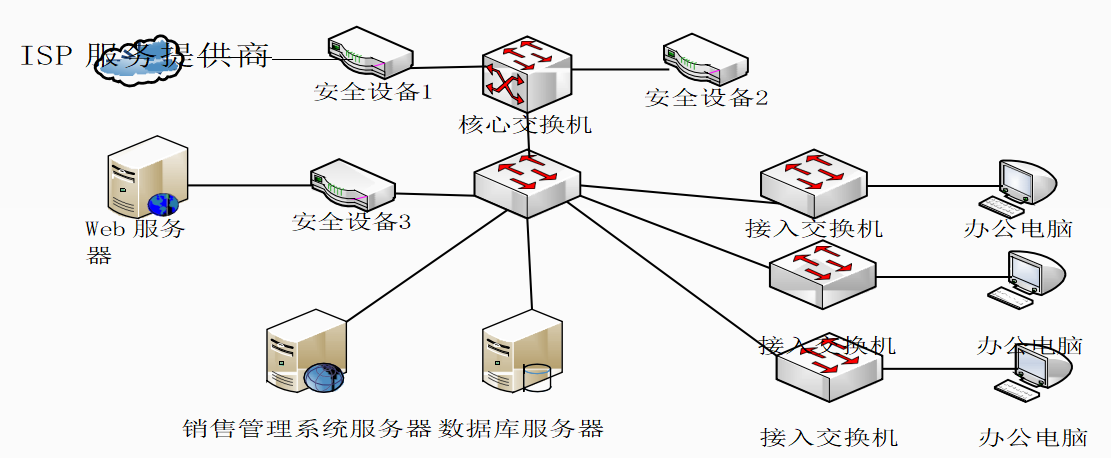

图3-1是某互联网服务企业网络拓扑,该企业主要对外提供网站消息发布、在线销售管理服务,Web网站和在线销售管理服务系统采用JavaEE开发,中间件使用Weblogic,采用访问控制、NAT地址转换、异常流量检测、非法访问阻断等网络安全措施。

问题:3.1根据网络安全防范需求,需在不同位置部署不同的安全设备,进行不同的安全防范,为上图中的安全设备选择相应的网络安全设备。

问题:3.1根据网络安全防范需求,需在不同位置部署不同的安全设备,进行不同的安全防范,为上图中的安全设备选择相应的网络安全设备。

在安全设备1处部署(1);

在安全设备2处部署(2);

在安全设备3处部署(3)。

(1)~(3)备选答案:

A.防火墙B.入侵检测系统(IDS)C.入侵防御系统(IPS)

问题:3.2

在网络中需要加入如下安全防范措施:

A.访问控制

B.NAT

C.上网行为审计

D.包检测分析

E.数据库审计

F.DDoS攻击检测和阻止

G.服务器负载均衡

H.异常流量阻断

I.漏洞扫描

J.Web应用防护

其中,在防火墙上可部署的防范措施有(4);

在IDS上可部署的防范措施有(5);

在口S上可部署的防范措施有(6)。

问题:3.3结合上述拓扑,请简要说明入侵防御系统(IPS)的不足和缺点。

问题:3.4该企业网络管理员收到某知名漏洞平台转发在线销售管理服务系统的漏洞报告,报告内容包括:

1.利用Java反序列化漏洞,可以上传jsp文件到服务器。

2.可以获取到数据库链接信息。

3.可以链接数据库,查看系统表和用户表,获取到系统管理员登录帐号和密码信息,其中登录密码为明文存储。

4.使用系统管理员帐号登录销售管理服务系统后,可以操作系统的所有功能模块。

针对上述存在的多处安全漏洞,提出相应的改进措施。

第3题:

● 网络安全设计是保证网络安全运行的基础, 以下关于网络安全设计原则的描述,错误的是 (20) 。

(20)

A.网络安全系统应该以不影响系统正常运行为前提

B.把网络进行分层,不同的层次采用不同的安全策略

C.网络安全系统设计应独立进行,不需要考虑网络结构

D.网络安全的“木桶原则”强调对信息均衡、全面地进行保护

第4题:

第5题:

关于网络安全,以下说法中正确的是(6)。

A.使用无线传输可以防御网络监听

B.木马程序是一种蠕虫病毒

C.使用防火墙可以有效地防御病毒

D.冲击波病毒利用Windows的RPC漏洞进行传播

第6题:

关于网络安全,以下说法中正确的是______。

A.使用无线传输可以防御网络监听

B.木马是一种蠕虫病毒

C.使用防火墙可以有效地防御病毒

D.冲击波病毒利用Windows的RPC漏洞进行传播

第7题:

关于网络安全,以下说法中正确的是(44)。

A.使用无线传输可以防御网络监听

B.木马是一种蠕虫病毒

C.使用防火墙可以有效地防御病毒

D.冲击波病毒利用Windows的RPC漏洞进行传播

第8题:

下列关于网络安全解决方案的论述,错误的是()

A.一份好的网络安全解决方案,不仅要考虑到技术,还要考虑到策略和管理

B.一个网络的安全体系结构必须与网络的安全需求相一致

C.良好的系统管理有助于增强系统的安全性

D.确保网络的绝对安全是制定一个网络安全解决方案的首要条件

第9题:

A.研究内容包括网络安全威胁分析、安全模型与体系、系统安全评估标准和方法

B.根据对物联网信息安全威胁的因素,确定受保护网络的信息资源与策略

C.对互联网DDos攻击者、目的与手段、造成后果的分析,提出网络安全解决方案

D.评价实际物联网网络安全状况,提出改善物联网信息安全的措施

第10题: