第1题:

对网络结点地理位置分布情况调查的主要内容包括:用户数量及分布的位置、建筑物内部结构情况,以及

A.建筑物群情况

B.网络应用需求

C.网络用户数

D.网络应用软件

第2题:

由于内网 P2P,视频流媒体,网络游戏等流量占用过大,影响网络性能,可以采用() 来保障政策的 WEB 及邮件流量需求。

A.使用网闸

B.升级核心交换机

C.部署流量控制设备

D.部署网络安全审计设备

第3题:

对网络结点地理位置分布情况调查的主要内容包括:用户数量及分布的位置、建筑物内部结构情况以及( )。

A)建筑物群情况

B)网络应用需求

C)网络用户数

D)网络应用软件

第4题:

第5题:

某网络用户抱怨.Web及邮件等网络应用速度很慢,经查发现内网中存在大量P2P、流媒体、网络游戏等应用。为了保障正常的网络需求,可以部署( )来解决上述问题,该设备通常部署的网络位置足( )。

A.防火墙 B.网闸C.安全审计设备 D.流量控制设备A.接入交换机与汇聚交换机之间B.汇聚交换机与核心交换机之间C.核心交换机与出口路由器之间D.核心交换机与核心交换机之间

第6题:

信息时代,除了传统的电子邮件、远程登录、新闻与公告等应用外,新型的Internet应用有基于WEB的网络应用和基于P2P的网络应用。()是属于基于P2P的网络应用。

A.google

B.blog

C.网络共享课程

D.QQ

第7题:

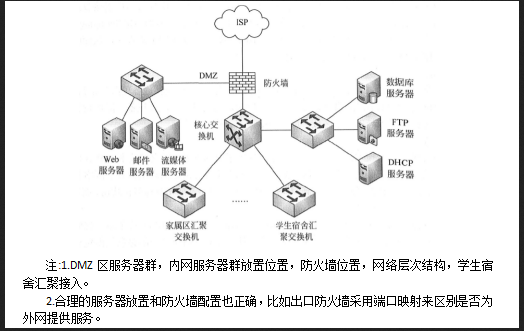

阅读以下说明,回答问题l至问题表;将解答填入答题纸对应的解答栏内。 【说明】 某学校拥有内部数据库服务器l台,邮件服务器1台,DHCP服务期1台,FTP服务期1台,流媒体服务期1台,Web服务期1台,要求为所有的学生宿舍提供有限网络接入服务,要求为所有的学生宿舍提供有线网络接入服务,对外提供Web服务,邮件服务,流媒体服务,内部主机和其他服务期对外不可见。

【问题1】(5分) 请划分防火墙的安全区域,说明每个区域的安全级别,指出各台服务器所处的安全区域。 【问题2】(5分) 请按照你的思路为该校进行服务器和防火墙部署设计,对该校网络进行规划,画出网络拓扑结构图。 【问题3】(5分) 学校在原有校园网络基础上进行了扩建,采用DHCP。服务器动态分配口地址口运行一段时间后,网络时常出现连接不稳定、用户所使用的口地址被“莫名其妙”修改、无法访问校园网的现象。经检测发现网络中出现多个未授权DHCP地址。 请分析上述现象及遭受攻击的原理,该如何防范? 【问题4】(6分) 学生宿舍区经常使用的服务有Web、即时通信、邮件、FTP等,同时也因视频流寻致大量的P2P流量,为了保障该区域中各项服务均能正常使用,应采用何种设备合理分配每种应用的带宽?该设备部署在学校网络中的什么位置?一般采用何种方式接入网络? 【问题5】(4分) 当前防火墙中,大多都集成了IPS服务,提供防火墙与口S的联动。区别于IDS,IPS主要增加了什么功能?通常采用何种方式接入网络?

第8题:

某大型企业网络出口带宽1000M,因为各种原因出口带宽不能再扩,随着网络的运行发现访问外网的web以及使用邮件越来越慢,经过分析发现内网P2P、视频/流媒体、网络游戏流量过大,针对这种情况考虑对网络进行优化,可以采用( )来保障正常的网络需求。

A.部署流量控制设备 B.升级核心交换机 C.升级接入交换机 D.部署网络安全审计设备

第9题:

对网络节点地理位置分布情况调查的主要内容包括:用户数量及分布的位置、——和建筑物群情况。

A.网络应用需求

B.网络用户数量

C.建筑物内部结构情况

D.网络应用软件

第10题: